Head of Product

Camila Bedretchuk

Em conversas com lideranças de segurança, plataforma e cloud, um padrão se repete: alguém abre o dashboard e o diagnóstico é imediato. O volume de CVEs é alto o suficiente para virar gargalo, consumir ciclos de engenharia e pressionar prazos de compliance. “Eu respondo por esse número.” “Tenho compliance para atender.” “Preciso comprovar o ROI.”

O paradoxo é que, mesmo quando todos concordam com o tamanho do problema, ele nem sempre vira prioridade proporcional. Em tecnologia, quase tudo compete por agenda e orçamento. E, como o custo da gestão de vulnerabilidades fica espalhado entre times e rotinas de remediação, ele raramente vira um número único e defensável.

Sem esse baseline, a remediação vira urgência recorrente, mas raramente vira decisão estruturante.

Partindo desse cenário, este post cobre três pontos:

Mostrar por que esse custo é “invisível”, mas real e recorrente;

Explicar por que o risco de supply chain precisa entrar no cálculo de ROI;

Apresentar como a calculadora do Quor materializa custo e risco sem virar “caixa-preta”.

Por que esse custo é invisível e tão difícil de justificar

Esse custo não mora em um único lugar. Ele atravessa times, ferramentas e ciclos de entrega.

Quando alguém pergunta "quanto custa a gestão de vulnerabilidades (CVEs)?", a resposta quase nunca vem pronta. Não porque o custo não exista, mas porque ele é distribuído.

Ele aparece em blocos pequenos ao longo do ciclo. Com o tempo, vira rotina e, por isso, não ganha tração quando o assunto é orçamento.

Na prática, a conta aparece como perdas concretas:

Horas de engenharia desviadas: triagem, investigação, correção, rebuild, testes e validação.

Quebras de planejamento: picos de urgência, war rooms, mudanças emergenciais, força-tarefa e trabalho fora do horário para cumprir prazos.

Governança manual para compliance: evidências, planilhas, auditorias e justificativas que não escalam.

Capacidade estratégica deslocada: plataforma, SRE/DevOps e segurança saem de iniciativas estratégicas para sustentar remediação e governança de mudança.

Sem um modelo de mensuração, o debate fica assimétrico: a prevenção vira custo explícito, enquanto o esforço reativo segue embutido na operação, corroendo a previsibilidade e elevando risco operacional.

Por que o risco da cadeia de software precisa entrar no cálculo de ROI

Se a conversa de ROI ficar só em “horas economizadas na remediação de vulnerabilidades”, ela mede apenas o custo direto de remediação. O que costuma ficar fora é a exposição: o período em que a organização segue operando com vulnerabilidades conhecidas enquanto tenta reduzir o backlog de vulnerabilidades (CVEs).

A cadeia de software entra aqui por dois motivos. Primeiro, porque terceiros já são um fator material no cenário de incidentes. O Verizon DBIR 2025 reporta envolvimento de terceiros em 30% dos incidentes/breaches analisados.

Segundo, na cadeia de software, especialmente em dependências open source, o tempo para ter uma correção disponível e consumível não depende apenas do seu time. Ele depende do ecossistema (mantenedores, releases e a distribuição da atualização).

Esse ritmo nem sempre acompanha a urgência da operação. Em dependências, a Sonatype reporta médias historicamente na faixa de 200 - 250 dias para remediar vulnerabilidades críticas e cita casos em 2024 superiores a 500 dias.

Em termos de decisão, isso muda o que o ROI precisa capturar. Um ROI consistente em prevenção precisa refletir dois vetores:

Capacidade recuperada: menos retrabalho e menos interrupções para reduzir o backlog.

Exposição reduzida: menor dependência de janelas longas de correção no ecossistema e menor risco oriundo da cadeia.

Como a calculadora materializa custo e risco sem virar caixa-preta

Para viabilizar essa conversa sem depender de narrativas, a calculadora do Quor foi desenhada para produzir um baseline consistente e comparável com inputs operacionais simples e premissas explícitas.

Para evitar que isso vire “um projeto para medir o projeto”, ela segue três critérios:

Usar inputs que a operação responde com rapidez, sem esforço desproporcional de levantamento;

Separar custo direto de exposição, evitando distorção na discussão de ROI;

Manter premissas explícitas e parametrizáveis, ajustáveis ao contexto (volume, custo-hora, criticidade setorial e dependência de terceiros).

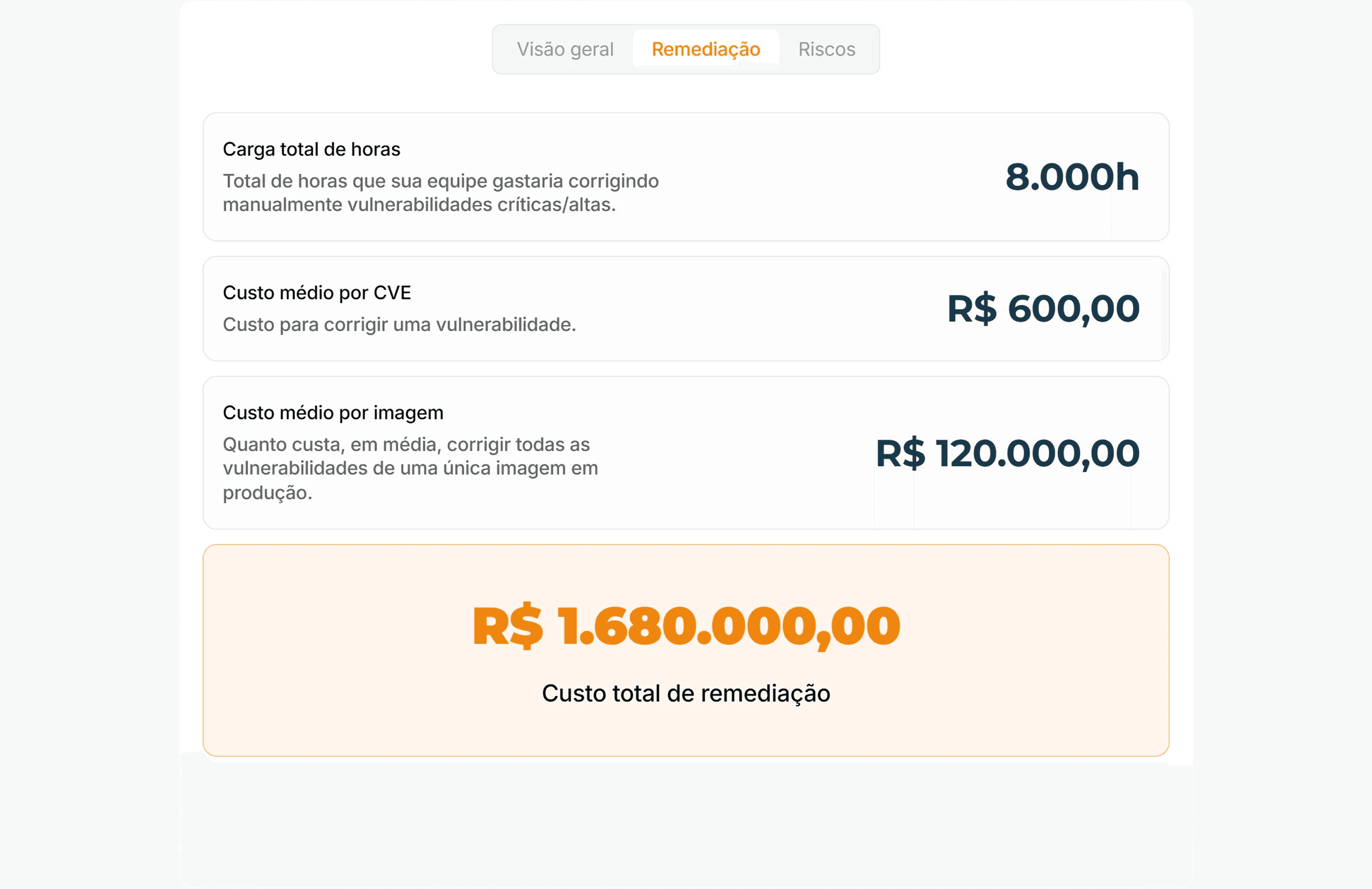

Com isso, a calculadora apresenta a discussão de ROI em dois blocos, exatamente como aparecem na interface: Remediação e Risco.

Primeiro, ela torna visível o custo operacional absorvido pela operação para corrigir CVEs críticas/altas.

Depois, traduz a exposição associada à cadeia de software em uma ordem de grandeza financeira.

1) Remediação: custo direto absorvido em correções manuais (engenharia)

Nesta aba, a lógica é simples e auditável, para dar visibilidade ao custo que a operação já absorve no dia a dia:

Total de CVEs críticas/altas

= número de imagens em produção × média de CVEs por imagemHoras totais para remediação

= total de CVEs × horas por CVECusto total para remediação

= horas totais × valor-hora

A calculadora também mostra métricas derivadas úteis para discussões internas, como custo médio por CVE e custo médio por imagem, que ajudam a localizar onde está o peso do problema.

Figura 1 - Aba Remediação: CVEs → horas → custo.

Com base em horas por CVE e custo por hora, a calculadora estima o custo direto absorvido pela operação para remediar manualmente vulnerabilidades críticas/altas em produção, um baseline que tende a ficar distribuído entre times.

Nota: “horas por CVE” não se resume a aplicar um patch. Em operação real, grande parte do esforço fica no trabalho ao redor da correção: triagem, rebuild, testes, validação, rollout e, principalmente, change management (janelas, aprovações, plano de rollback e evidências).

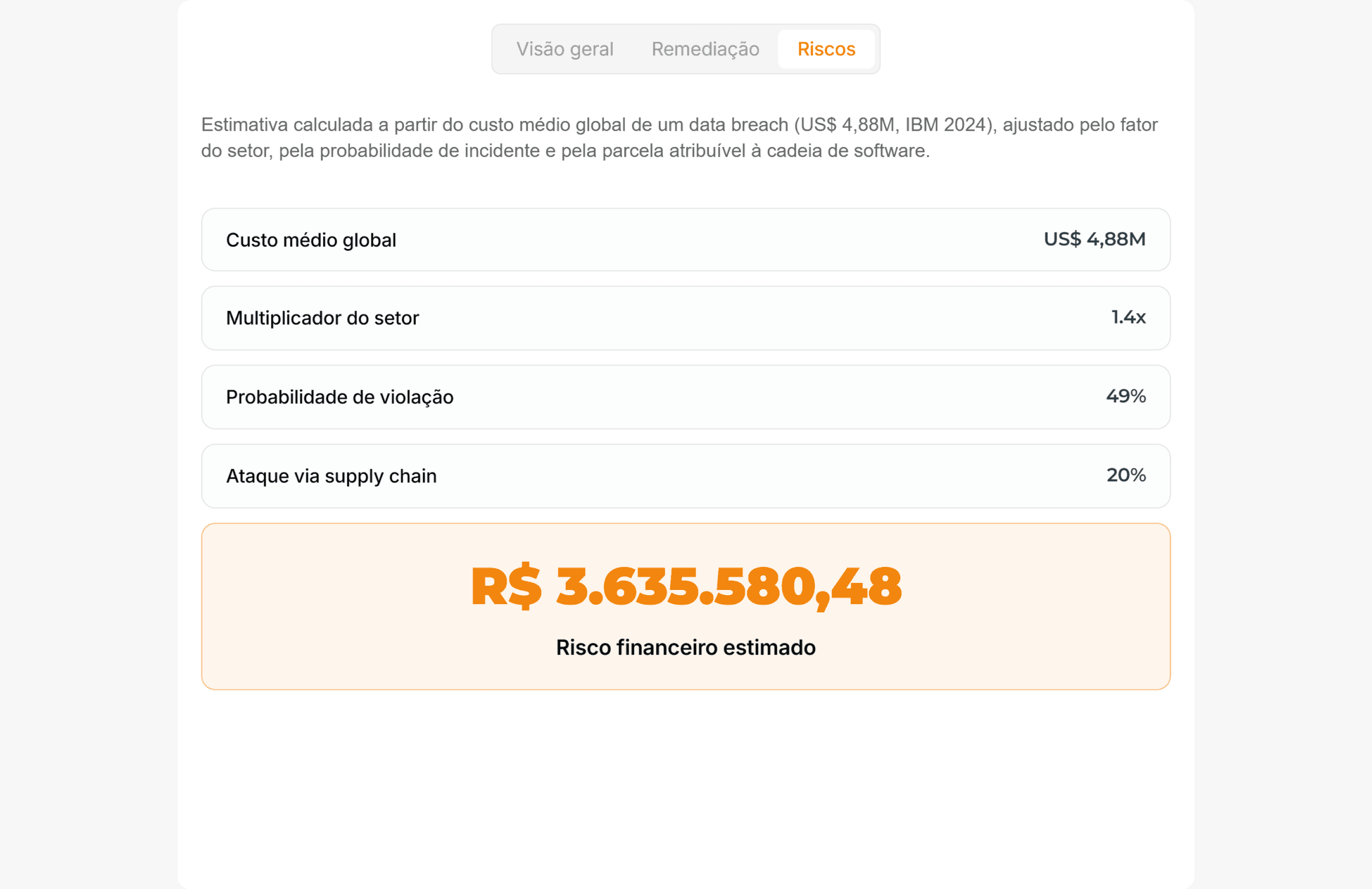

2) Risco: traduzir exposição em uma ordem de grandeza financeira

Na aba Riscos, a calculadora segue uma lógica clássica de gestão de risco: perda anual esperada (ALE – Annualized Loss Expectancy). Usamos esse modelo como base e mantemos as premissas explícitas e parametrizáveis.

A adaptação aqui é ajustar o modelo para refletir melhor a realidade de operações de software: ajustar o impacto ao setor do negócio (criticidade/regulação) e isolar a parcela atribuível à cadeia de software (supply chain), para que o número represente a exposição associada a supply chain de software, e não um “risco genérico”.

Figura 2 - Risco estimado (ALE ajustado): benchmark (impacto) × setor × probabilidade × parcela de supply chain de software

Com o custo operacional visível e a exposição traduzida em ordem de grandeza, a decisão deixa de depender apenas de percepção.

A próxima etapa é aplicar essas duas dimensões no cenário-base e mostrar como o cálculo se comporta com premissas conservadoras.

<CTA_CALCULATOR>

Cenário (setor financeiro): baseline de remediação e impacto no primeiro redeploy

Este cenário foi extraído de uma prova de conceito em ambiente real.

O objetivo é materializar o baseline de remediação com inputs operacionais simples e conectar esse baseline ao efeito observado no primeiro redeploy com imagens de container equivalentes do Quor.

Premissas (inputs operacionais)

1.000 CVEs críticas e altas em produção

4 h por CVE (média operacional que inclui triagem, rebuild, testes, validação e gestão de mudança)

R$ 150/h (custo-hora médio)

Baseline operacional de remediação (modelo reativo)

Horas totais: 1.000 × 4 h = 4.000 h

Custo direto: 4.000 h × R$ 150/h = R$ 600.000

Leitura de operação: 4.000 horas equivalem a aproximadamente 25 FTE-mês (assumindo 160 h/mês). Esse custo raramente aparece como orçamento; ele aparece como capacidade desviada de backlog, roadmap e melhorias estruturais para sustentar a remediação.

Leitura financeira para decisão

No cenário analisado, após substituir as imagens por equivalentes do Quor e executar o primeiro redeploy, observamos redução de 93% das CVEs críticas e altas já no ciclo inicial.

Resumo financeiro do cenário:

Premissas: 1.000 CVEs | 4 h/CVE | R$ 150/h

Baseline operacional: R$ 600.000

Redução (1º redeploy): 93%

Custo evitado estimado: R$ 558.000

Perda anual esperada associada a supply chain (ALE ajustado): R$ 3.895.265

Business Value (ordem de grandeza): R$ 4.453.265

Leitura de ROI: neste cenário, para cada R$ 1 investido em prevenção, ~R$ 7 deixam de ser consumidos em correções manuais (ordem de grandeza baseada neste baseline e no efeito observado).

<NOTA_DE_RIGOR>

Conclusão: medir não resolve o problema, mas eleva a qualidade da decisão

A medição não elimina CVEs. O que ela elimina é a ambiguidade. Enquanto CVE Management for tratado como um assunto difuso, a organização continua pagando com retrabalho e interrupções sem conseguir justificar um investimento estrutural.

Quando você coloca o custo no papel, dá para discutir prevenção com base no que a operação realmente vive: horas, gestão de mudança, validação, evidências e priorização.

Isso eleva a qualidade da decisão porque tira o debate do campo da percepção e coloca em uma lógica de trade-offs: o que continua sendo absorvido pelo modo reativo e o que pode ser devolvido à agenda estratégica.

A calculadora existe para viabilizar essa conversa com rapidez: transformar um problema difuso em números que podem ser revisados, comparados e defendidos internamente, sem depender de narrativas ou “sensação de risco”.

No fim, o racional é este: colocar na conta o custo de manter o ciclo atual rodando. E explicitar a capacidade que volta para a operação quando esse imposto operacional diminui.

Referências

IBM. Cost of a Data Breach Report 2024. 2024.

Verizon. 2025 Data Breach Investigations Report (DBIR). 2025.

SecurityScorecard. Global Third-Party Risk Report (press release). 2024.

Venminder. State of Third-Party Risk Management Survey (2025) highlights. 2025.

Com o Quor, segurança vira vantagem competitiva. Descubra como em uma demo personalizada.